Web3 是近幾年來的搜尋關鍵字,在許多新聞報導、國際會議、產業研討會以及金融創新相關的討論,都可以看到 Web3 的討論,圍繞在區塊鏈以及加密貨幣帶來的創新與突破;於此同時,也因為相關技術仍處於早期,濫用的情況頻傳,很多人對於 Web3 世界中的詐騙、洗錢和駭客攻擊充滿恐懼。本文從 Web3 概念的討論開始,由加密貨幣平台 XREX 的資安團隊由淺入深地了解 Web3 世界中的資安觀念,解析駭客手法,並提供讀者務實的建議,用以保護自己的個資和數位資產。

什麼是 Web3?

1990 年代開始,網路慢慢地深入人類生活的各個層面,從日常生活到政治經濟,一直到我們的學習方法、通訊方式、交友模式與對時空距離的概念,都受到網路這個新興科技的影響。過去 30 年來,全球數十億人都成為全球資訊網中的一員。然而,沈浸於以網路為基礎的強大 IT 設施的同時,我們也正面臨極大的挑戰與入侵。少數科技巨頭壟斷了網路產業,也同時也壟斷了權力,可以單方面決定允許什麼、不允許什麼。

「網路+電腦」是 Web1.0 的時代,「網路+移動式裝置」則是 Web2.0。在 Web1.0 與 2.0 的時代,科技巨頭提供服務的同時,也一手掌握用戶產生的數據、資訊、內容,也就是俗稱的「中心化」結構。

Facebook 的言論審查制度、Google 的搜尋演算法、Spotify 向創作者抽取高達 30% 的獲利、線上遊戲停止營運後虛寶價值就歸零等等,都是我們在日常生活中,最貼近也最常見的案例。創造內容的用戶難以獲得分潤,也不掌握任何所有權,甚至在不知情的狀況下被利用,被刻意投放的資訊與廣告影響認知與決策,這些都是 Web1.0 與 Web2.0 所製造出來的問題,這也催生了 Web3 的時代。

Web3 技術被視為解決 Web1.0 與 Web2.0 產生的最佳解答。Web3 的基礎是區塊鏈技術,因為區塊鏈技術原生的「去中心化」結構,具有不可篡改性、公開透明性與開放源碼的天性,無論是內容還是權力,都不再是由大型科技公司與平台一手壟斷,而是由使用者建立、運營和擁有。自 2008 年中本聰發表比特幣白皮書以來,我們逐步想像並踏入 Web3 的世界,秉持著去中心化精神,我們已經看到比特幣、以太坊、NFT、DeFi,一直到現在的 Move-to-earn 爆紅的 STEPN,都是 Web3 的新嘗試、新實驗, 透過不同項目的實踐,將數位自主權交還給用戶,在實現用户共同建立、共同治理的同時,用户也可以分享平臺的價值與利潤。

當然,所有科技在發展演進的過程中,會帶來益處,也同時可能會被濫用而造成問題。現在聽到加密貨幣,很多人的第一個反應就是洗錢與詐騙,當區塊鏈具備去中心化特性的同時,也意味著用戶必須承擔保管資產和身份的絕對責任,一旦用戶遭駭或遭詐騙,沒有任何機構或實體可以擅自更改區塊鏈的紀錄,這也讓許多犯罪集團蠢蠢欲動。

XREX 資安團隊撰寫本文,整理多個 Web3 世界中常見的攻擊手法與慣用話術,讓我們認識不肖份子和駭客的攻擊手法與慣用話術,在區塊鏈建構的 Web3 世界中,學習保護自己的資料與加密貨幣資產。

Web 3 安全事件損失數據

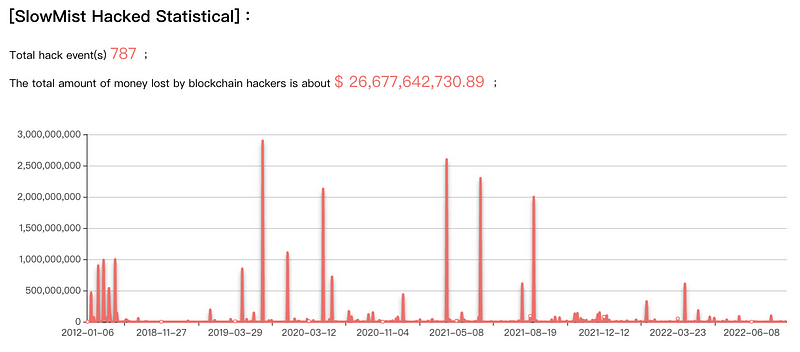

根據知名區塊鏈安全公司慢霧科技 (SlowMist) 監測數據 顯示,從 2012 年到 2022 年 6 月,整個區塊鏈生態系存在至少 787 起被駭事件,損失金額超過 267 億美元。

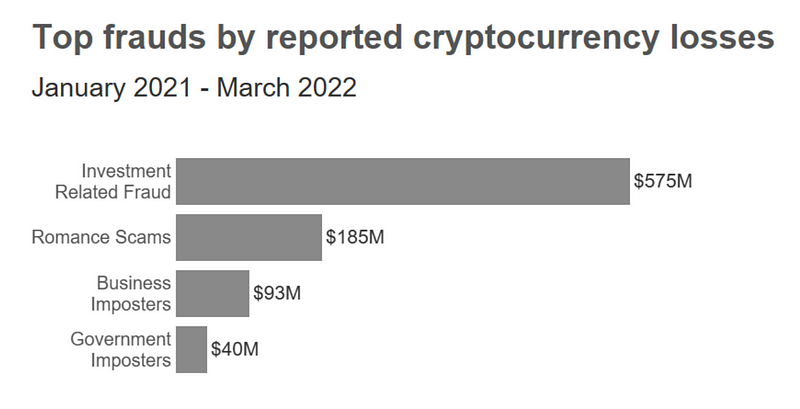

根據美國聯邦貿易委員會 (Federal Trade Commission, FTC) 的 研究,2021 年至 2022 年第一季,美國就有 46,000 人回報遭到加密貨幣金融欺詐,損失價值超過 10 億美元的加密貨幣。值得注意的是,這項數據並未統計全球數據,也只紀錄了有報案的數據,這也代表還有很多不在檯面上的案件,是我們難以確知的受害人數與損失金額。

駭客想要的是什麼?

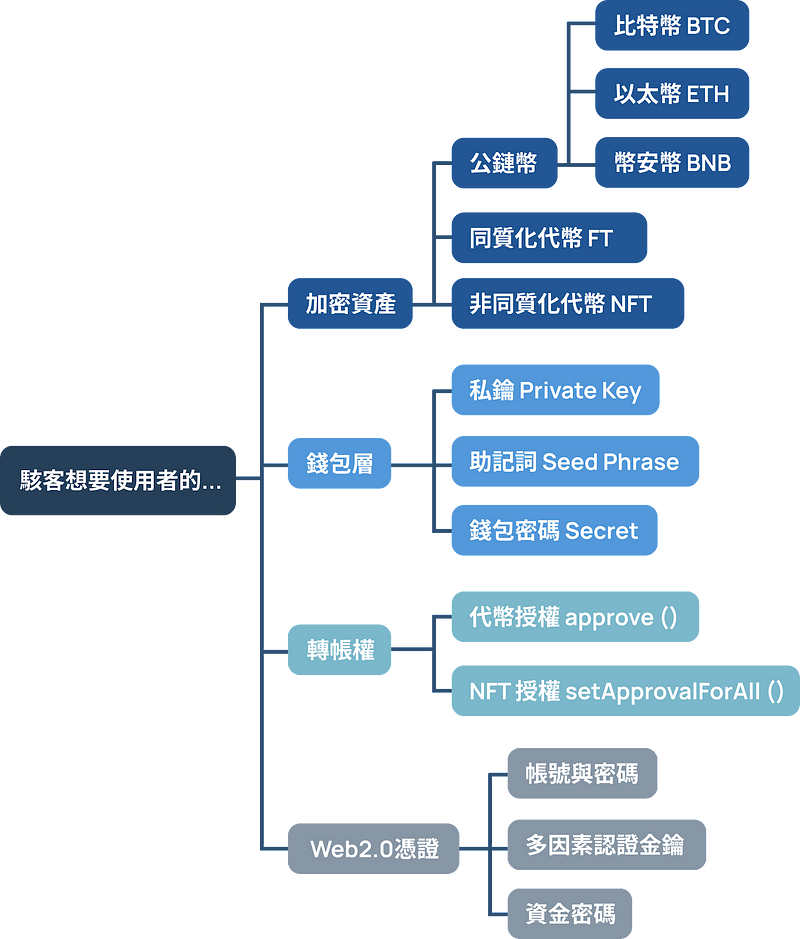

駭客的目的與想要得到的東西,如上圖所示,可以簡化成以下四大類別:

- 加密資產

- 錢包層

- 轉帳權

- Web2.0 憑證

駭客的各種攻擊手段,都是為了嘗試取得以下任一資訊,取得不法獲利:

- 取得使用者擁有的硬通貨,例如:比特幣、以太幣等強勢加密貨幣或高價的 NFT。最常見也最經典的手法,就是「給 1 塊錢,返還 10 塊錢」投資贈禮騙局。

- 取得加密貨幣錢包的機密資訊,例如:錢包私鑰、註記詞,或錢包密碼。

- 取得在智能合約上,使用者轉移資產的核准授權,後續再將使用者的虛擬資產轉道別的錢包。

- 取得使用者在 Web2.0 的憑證資訊,例如:在加密貨幣交易所的帳號與密碼。

在進入 Web3 的世界時,可以怎麼保護自己的個資以及資產呢?所謂知己知彼,百戰百勝,我們必須清楚地認知到,不管是在 Web1.0、Web2.0,還是在 Web3 的世界裡,都是有風險的,我們可以透過了解常見威脅與攻擊的手法,防止被騙或捲入不法行為。同時,也訓練自己保持良好的資安意識與習慣,隨時提高警覺,不易遭到詐騙或入侵。最後則是在每次按下滑鼠確認之前,勇於質疑,只要有一絲懷疑與不確定,就應該再次確認。

以下,XREX 收集整理了九種常見的 Web3 攻擊手法,教您如何辨識攻擊與詐騙,守護自己的資料與資產安全:

九種常見的 Web3 攻擊手法

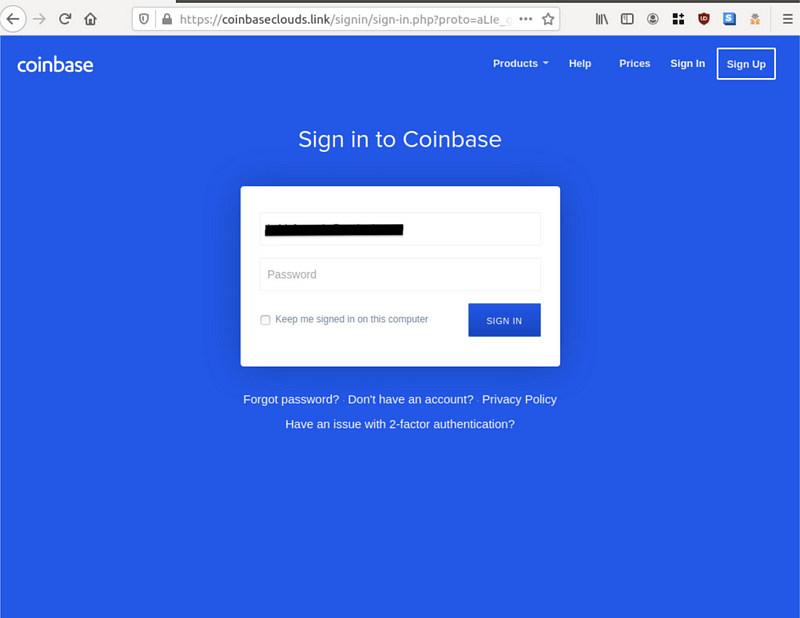

一、憑證釣魚攻擊 (Credential Phishing Attack)

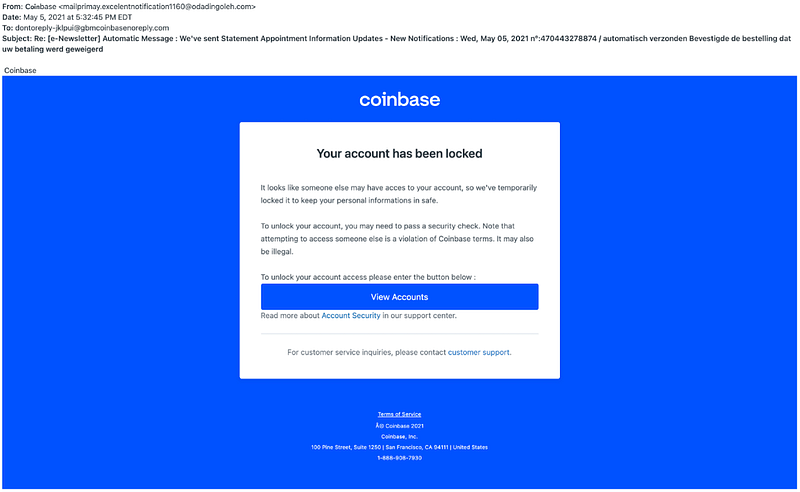

憑證釣魚攻擊,簡而言之就是駭客假冒網站,像是假冒交易所的登入頁面或假冒空投解鎖頁面,使用者誤認為是官方網頁,就輸入自己的帳號與密碼,立刻就被駭客竊走帳密資訊。

駭者會使用 Social-Engineer Toolkit (SET) 或 Goclone 等工具,把正牌網站的前端設計和佈局,原封不動地直接複製到本地伺服器,再另外註冊跟官網相似的網域名稱,並掛上對應的 SSL 憑證。許多使用者因為一時不察,就很容易上鉤。

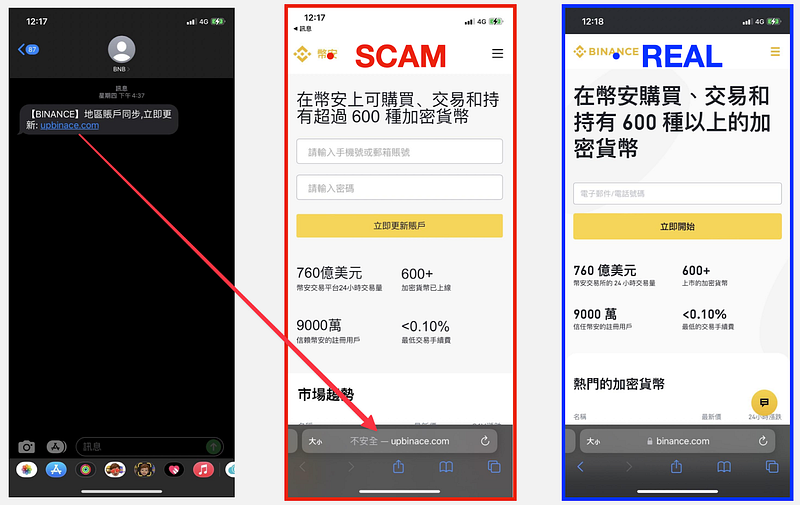

除了需要特別注意網址的真實性外,也要特別小心所有的通訊管道,因為只要是能與使用者溝通的方式,都有可能成為攻擊途徑,例如:電子郵件、社群媒體、手機簡訊、Telegram 假客服等等。

憑證釣魚攻擊對駭客而言是一個低成本而高報酬的方式,因為發送10 萬封釣魚信件成本僅需幾十塊美金,但只要有一到兩個人上鉤,可能就足以讓駭客回本,甚至得到極高的不法獲利。

如何防範憑證釣魚攻擊呢?XREX 建議您:

- 將常用網站入口加入書籤或我的最愛,避免誤入釣魚網站

- 使用 Lastpass、NordPass 或 Keeper Security 等密碼管理器,為不同網站、不同帳戶設定不同密碼,才不會因為一組帳密被盜,駭客就可以發動所謂的「撞庫攻擊」,登入所有不同的帳戶。從資安角度建議,每組密碼應具有至少 10 個字元,其中包括至少 一個大寫字母、一個小寫字母、一個數字和一個特殊符號。

- 在瀏覽器安裝防詐騙插件,例如:Netcraft Extension、PeckShieldAlert 或 MetaShield,自動檢測釣魚網站。

- 發現可疑網站即時回報,共同守護去中心化生態系的安全。

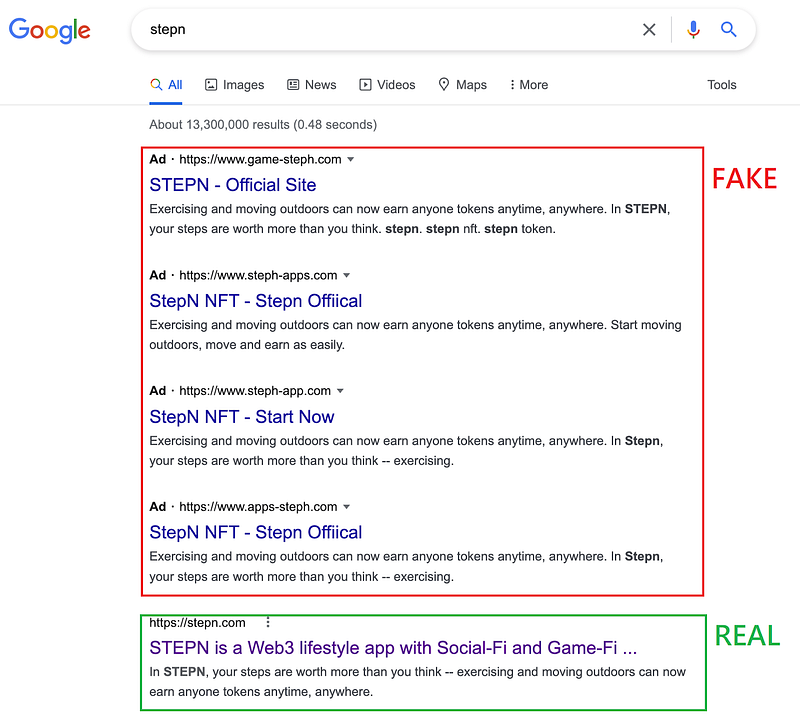

二、Google 廣告釣魚詐騙

Google 廣告釣魚詐騙與憑證釣魚攻擊類似,駭客偽造虛假的交易所登入頁面、虛假空投解鎖頁面,並註冊與官網相似網域名稱與掛上對應的 SSL 憑證。不同的是,駭客會在 Google 廣告上關鍵字競價,使自己的網站 SEO 排名高於官方網站,也就是當使用者透過搜尋引擎搜尋時,很容易在看見官方網站之前,就誤擊進入假的網站。

下圖我們用最近非常火紅的 move-to-earn 項目 STEPN 為例,在 Google 上輸入 stepn,出現的搜尋結果前四名,都是花錢下廣告的假網站。

如何防範 Google 廣告釣魚詐騙呢?XREX 建議您:

- 在搜尋關鍵字點擊搜尋結果時,格外注意令人起疑的網域

- 將常用網站入口加入書籤或我的最愛,避免誤入釣魚網站

- 在瀏覽器安裝防詐騙插件,例如:Netcraft Extension、PeckShieldAlert 或 MetaShield,自動檢測釣魚網站。

- 發現可疑網站即時回報,共同守護去中心化生態系的安全。

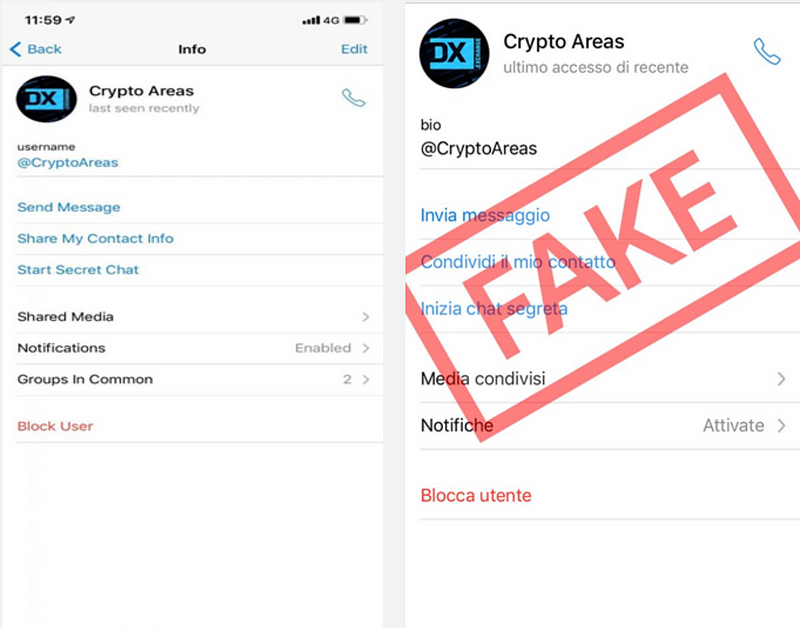

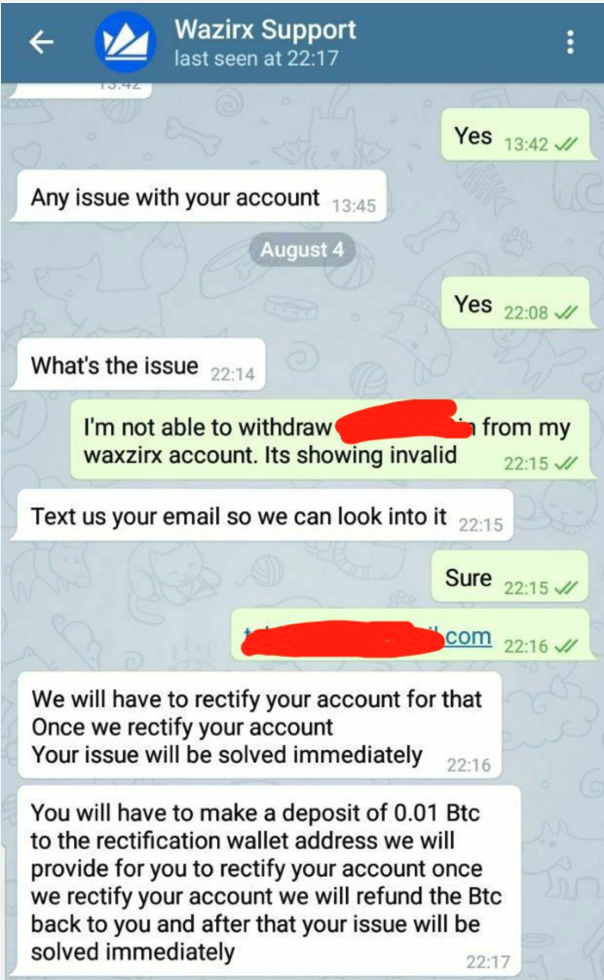

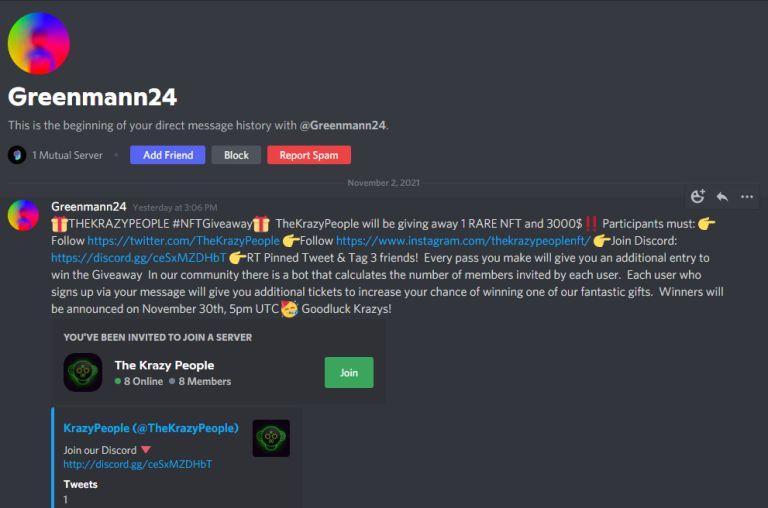

三、假客服釣魚攻擊 (Fake Customer Service)

駭客會在 Telegram、Discord 等通訊軟體上建立假帳號,將顯示名稱、自我介紹、頭像更改為和官方群組客服人員或管理員相同,假冒是項目方並以空投登記、服務滿意度調查等各種名字,大量私訊使用者引誘其回覆。

使用者若是上鉤,駭客再透過其他名目,例如:實名驗證的門檻不符、錢包地址需要驗證等要求使用者提供帳號與密碼,或要求使用者將加密貨幣轉至指定錢包地址,才可以解鎖帳號。

如何防範假客服釣魚攻擊呢?XREX 建議您:

- 請勿相信 Telegram 或其他社群平台的陌生私訊,官方人員絕對不會突然私訊使用者,更也不會要求以訊息發送帳密資訊。

- 涉及機敏資訊的協助需求,如: 存提款、實名驗證、帳號安全等等,請透過官方網站列出的支援管道聯繫。

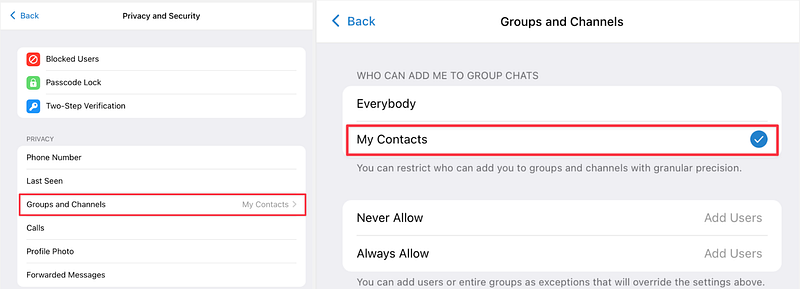

- 強化 Telegram 個人隱私設定,設置「僅我的聯絡人可將我加入群組」,可參考下方步驟完成設定。

談到這裡,我們已經討論了 Web3 的定義、國際統計的駭客入侵事件總數與 Web 3 安全事件損失數據、駭客的意圖及目標,以及三種攻擊手法和防範建議。

接下來,我們還將繼續解析更多 Web3 攻擊與詐騙方式。

繼續閱讀文章,請點擊《九種常見的 Web3 駭客攻擊與詐騙手法》。

共同編撰:Sun Huang / Wolf Chan / Seal Cao 曹富翔 /Yoyo Yu 尤芷薇