在前一篇文章《Web3 資安教戰手冊:你不可不知的區塊鏈威脅手法與話術》中,我們討論了何謂 Web3、Web3 世界中的攻擊事件與損失數據報告、駭客入侵平台與用戶帳號的企圖,以及三種 Web3 攻擊與詐騙方式。本篇文章將接續討論另外六種 Web3 駭客攻擊與詐騙手法,延續前面三種,本篇將從第四種詐騙手法開始。

四、社群媒體免費贈送詐騙

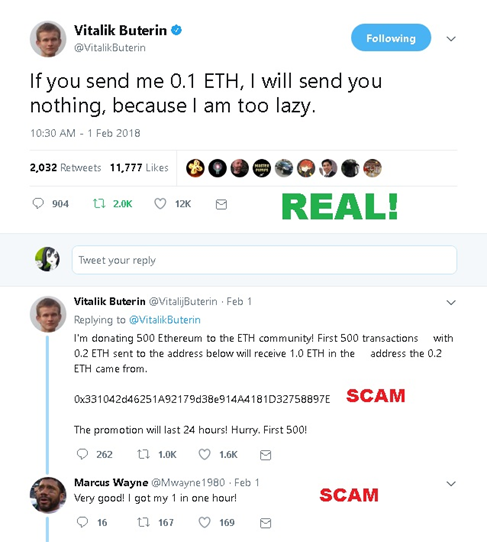

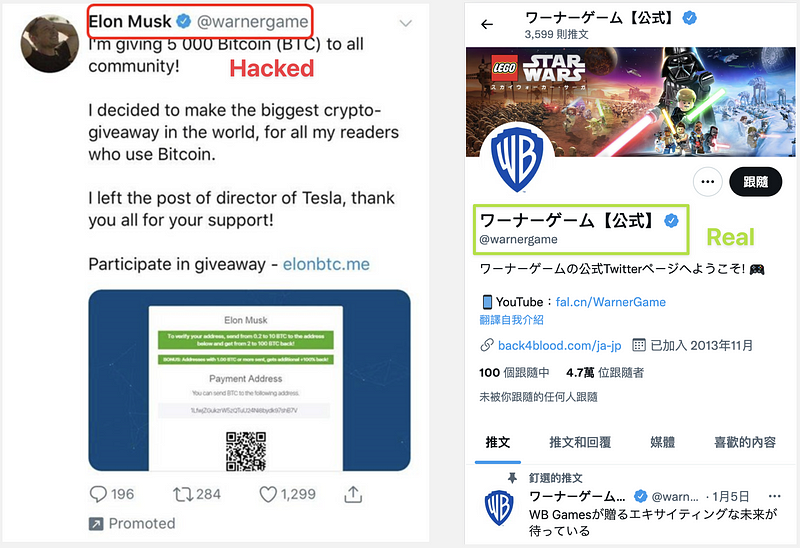

我們每天都會使用的各種社群媒體,例如:在 Facebook、Instangram、Twitter 等等,都是駭客常用的工具。駭客會在社群媒體註冊假帳號或盜用其帳號,偽冒知名企業、政治與各領域知名人士的身份,發文宣稱要送出加密貨幣,例如:「向我發送 1 顆以太幣,我將返還 10 顆以太幣給你」,引誘看見貼文的人上鉤。

去年底,印度總理莫迪擁有超過七千萬人追蹤的推特帳號被盜,駭客就發文宣稱有免費的比特幣,要大家快來搶,因為是擁有藍勾勾認證的帳號,又是印度總理,很容易讓人信以為真,但是只要點擊貼文中的連結,就會面臨資安風險。

這些社群媒體上的貼文,引誘其他人去點擊特定連結,或是發送加密貨幣到特定地址以換取更多加密貨幣,這些都只是駭客用來吸金的話術。更可怕的是,在受害者向駭客索討受騙金額時,駭客還可能以「需要再向我發送 30% 手續費」等說法,再次行騙。

如何防範免費贈送詐騙呢?XREX 建議您:

- 多方驗證消息來源,請勿聽信任何免費贈送的廣告。

- 對於免費贈幣、以一換十這種「好得不真實」的活動,必須三思。

- 必須謹記,去中心化金融不存在反悔操作,錢轉出去就回不來了。

- 對任何轉帳或授權有關的錢包應用程式彈出式視窗,保持謹慎。

五、龐氏騙局 — 高報酬投資詐騙

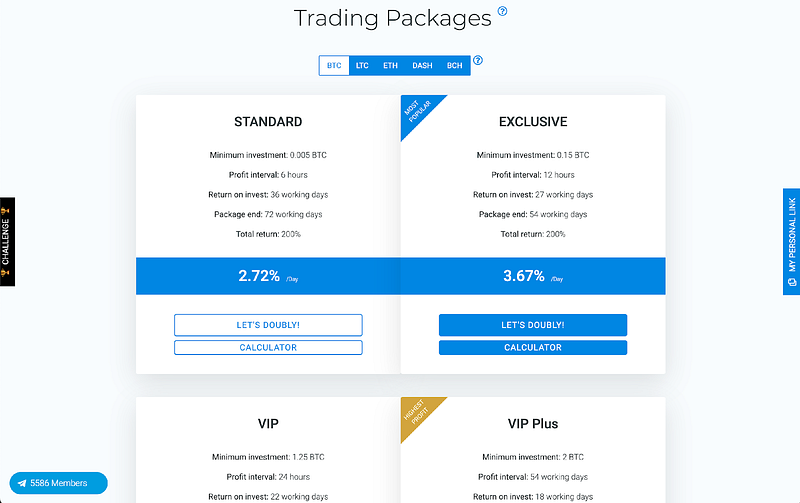

「龐氏騙局」是大家經常聽見的名詞,但究竟什麼是龐氏騙局呢?基本上,龐氏騙局的運作模式是以投資為名,以高額回報誘騙受害者投資。龐氏騙局通常第一眼看,會覺得與普通證券基金的模式無異,但在龐氏騙局中,投資回報事實上是來自後面加入的投資者,而不是公司自身盈利。

龐氏騙局最初發生於 20 世紀初的美國,吸引第一批投資人之後,不斷再拉入更多投資人將資金投入項目。實際上,項目並沒有盈利,而是將後期投資人的資金變成了早期投資人的利息,今天我們經常聽到的「資金盤」或「老鼠會」,就是龐氏騙局的各種變體。

如何判斷龐氏騙局呢?龐氏騙局的常見特徵是模糊不清的經濟模型,也就是項目本身很難運作也不知其獲利來源,卻可以承諾投資人明顯不合理的高收益報酬率,從以下的平台與對話截圖就是實例。

如何防範龐氏騙局詐騙呢?XREX 建議您:

- 建議使用擁有牌照、合法合規且背後團隊清晰的交易所,例如 XREX 在美國、加拿大立陶宛、愛沙尼亞與台灣,都完成相關的登記、反洗錢規定以及許可,同時也正在申請新加坡與杜拜的執照。

- 勇於質疑,對於平台提供的消息與資訊必須再次驗證其真實性,不讓詐騙集團打模糊戰,例如: 套利與挖礦是否正相關、分析師履歷真實性等等。

- 思考報酬率是否合理、是否偏離市場行情,切忌 FOMO (Fear of missing out)。

六、項目方捲款跑路 Rug Pull

項目方捲款跑路又稱「拉地毯」(Rug Pull),是加密貨幣中的一種詐騙形式。Rug Pull 一詞泛指項目方募集了資金之後就放棄經營項目,同時在發行代幣衝上一定價格時,短時間內拋售項目方手中的發行代幣,一瞬間使投資人擁有的發行代幣變得分文不值。

近年來最著名的,就是在 Netflix 韓國原創劇集《魷魚遊戲》掀起全球風潮,結果出現了一個利用戲劇噱頭發行的代幣魷魚幣(SQUID),短短一星期內漲幅數十萬倍,卻又一瞬間崩盤,投資人血本無歸又無處求償。

Rug Pull 也可能發生在未經過資安審計的智能合約上,項目方可以透過在代幣合約裡留下後門,並在募集資金之後操控代幣供應量。

如何防範項目方捲款跑路 Rug Pull 呢?XREX 建議您:

- 挑選項目時,必須要先了解項目團隊的 Linkedin、研究項目的白皮書等資訊。一個正常的項目,白皮書的內容絕對不是空泛的,其中也必須包含、長期目標、項目所解決的問題、背後技術說明,以及團隊真實性等等。

- 大部分的項目會使用中心化或去中心化交易所進行募資,可以觀察項目代幣是否被前幾名去中心化交易所認證,並且透過鏈上數據分析,觀察項目代幣的交易量、流動性狀況。

- 確認智能合約是否有經過多家資安公司審查,以及審計報告是否有開源。

- 觀察社群媒體對該項目的討論熱度,是否有機器人炒熱流量。

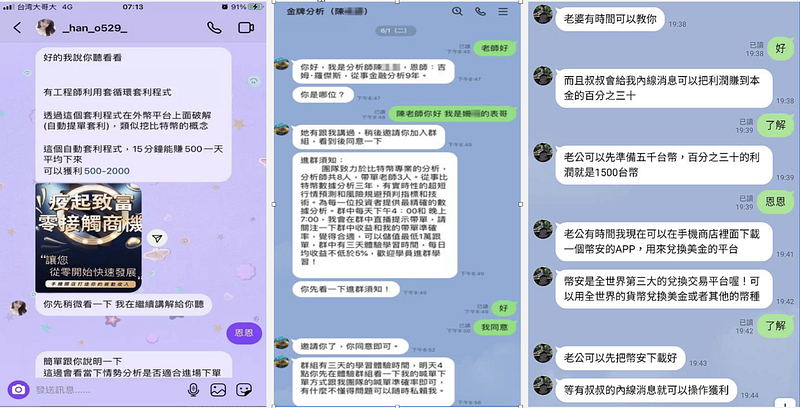

七、助記詞釣魚 Seed Phrase Phishing

助記詞 (Seed Phrase) 通常是 12 到 24 組的英文單詞,設計原意是方便讓用戶管理錢包私鑰,當使用者忘記私鑰時,助記詞可用來恢復私鑰,並讓使用者重新訪問錢包。我們可以想像錢包私鑰就像是註冊在 Medium 帳號密碼,當你忘記密碼時,網站通常會提供「忘記密碼」的功能,欲恢復密碼會需要驗證註冊郵件信箱以及 Email 與一次性密碼 (one-time password, OTP)。

註記詞的設計用意是能夠透過密碼學達成「恢復密碼」的功能,所以只要任何人得到你的助記詞,就有權限訪問你的加密資產。

如何防範助記詞釣魚呢?XREX 建議您:

- 永遠不要洩漏助記詞,助記詞只會用來恢復錢包,沒有其他用途。

- 請妥善保管助記詞,會需要輸入助記詞的應用程式,一律是詐騙。

- 發現可疑網站即時回報,共同守護去中心化生態系的安全!

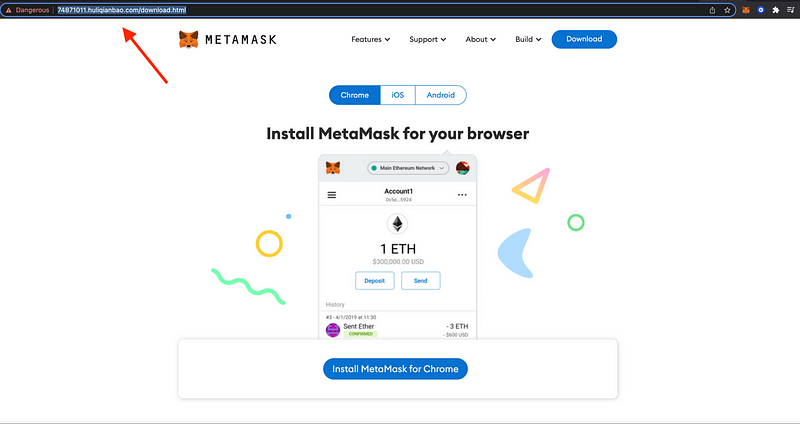

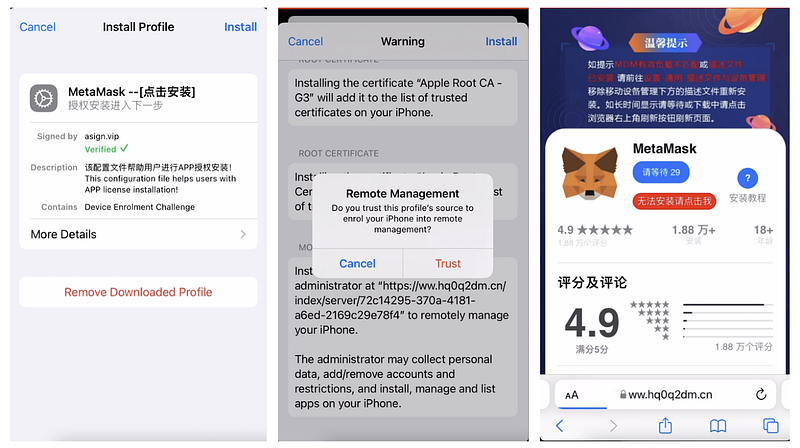

八、假冒錢包與插件

假冒的錢包或錢包插件,會套用正版錢包的介面與設計,讓用戶誤以為是項目官方的網站,但駭客實際上在假冒錢包與插件的後端程式碼偷設後門,駭客可竊取錢包的助記詞 (Seed Phrase) 來盜取使用者的資產。

如何防範假冒錢包與插件,避免安裝可疑行動應用程式呢?XREX 建議您:

- 永遠不要在越獄裝置或已 Root 裝置使用加密貨幣。

- 一定要從官方來源,如:Apple AppStore 或 Google Play Store 下載行動應用程式。

- (僅限蘋果 iOS) 不要安裝或信任來源不明的描述檔,這可能會使你在無意間安裝惡意程式。

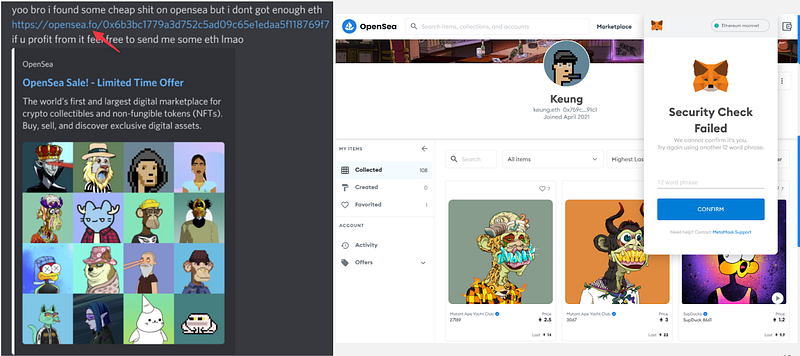

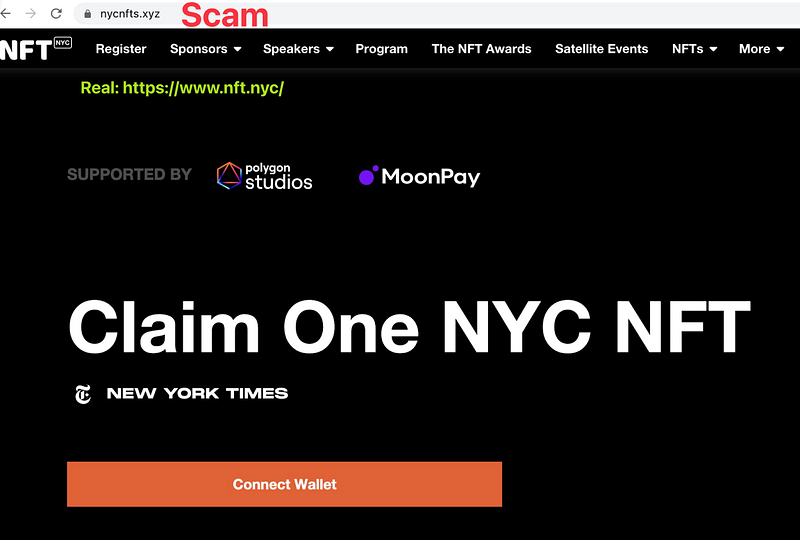

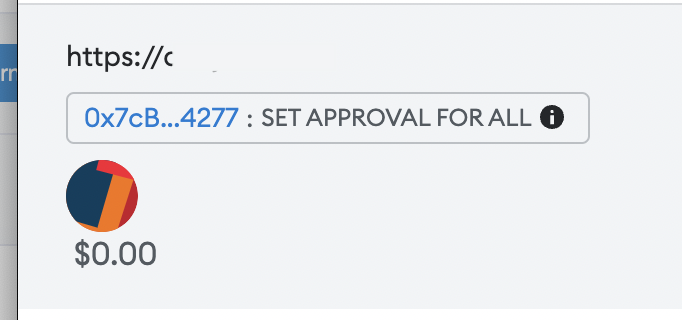

九、批准授權詐騙 Approval Scam

除了讓受害者主動轉帳資產給駭客這類「傳統詐騙」以外,在智能合約中,可以設定使用者是否要授予 ERC20 Token 轉帳權給某地址。ERC20 Approve 的設計原意,是為了讓智能合約有權動用使用者的資產,舉例來說,使用者授予某套利合約轉帳權限,套利合約就可動用使用者的資產,在去中心化交易所自動地進行搬磚套利。

然而 ERC20 Approve 這樣的設計,也成為駭客濫用的工具。駭客透過釣魚手法,讓使用者在無意間簽署批准轉帳授權的交易,當使用者未嚴格確認自己所簽署的交易內容就送出時,駭客即可取得受害者錢包的資產轉移權,透過 ERC20 Token 合約的 transferFrom 功能,將受害者的資產轉移至自身錢包。

近期最知名案例,就是台灣歌壇天王周杰倫的 NFT 無聊猿遭盜,以及駭客濫用 NFT 平台 OpenSea 發動新型態詐騙,先是隨機空投用戶,之後故意在平台上炒高價格,出價引誘受害者至釣魚網站。

如何防批准授權詐騙呢?XREX 建議您:

- 不小心授權給不明地址時,請即時撤銷權限,避免進一步損失。

- 執行交易前請確認交易內容,避免執行到意料之外的操作。

- 發現可疑網站即時回報,共同守護去中心化生態系的安全!

- 定期檢視地址授權狀況,為不明地址撤銷權限,以下三個是常用工具:

結語

Web3 概念與應用還在相對早期,其去中心化的特性,確實可以為人類世界帶來巨大的變革,尤其是在金融領域。但於此同時,平台以及用戶也必須清楚地知道,Web3 世界中還是暗藏了許多風險,必須要時刻謹記並加以防範。

XREX 以資安起家,在用戶實名驗證、反洗錢機制與打擊不法份子上一直不留餘力,也與國際頂尖的區塊鏈金流追蹤夥伴結盟,包括萬事達卡旗下的 CipherTrace 與摩根大通投資的 TRM Labs,方能與銀行對接,共同打造一個乾淨的交易環境。XREX 的使命是「共同改寫金融定義」,希望可能透過分享相關的資安知識,在推進全球普惠金融的同時,也協助用戶保護其權益及資產。

本文是 XREX 資安團隊,針對近期常見的 Web3 攻擊手法與話術整理的介紹,希望可以協助更多人認識到自己與惡的距離,並隨時保持警覺,以免落入圈套。

在 Web3 應用快速發展的同時,駭客與不法分子的攻擊手法也快速變化,難以記錄下所有的可能性,下方 XREX 資安團隊也精選了幾篇與資安相關的文章,希望提升所有 Web3 參與者對於資安的意識與警醒。

共同編撰:Sun Huang / Wolf Chan / Seal Cao 曹富翔 / Yoyo Yu 尤芷薇

相關文章:

XREX 官方聲明:切勿向他人提供帳號資訊,免淪詐騙集團車手

XREX揭露比特幣詐騙集團 N-Fiverr 之手法、工具、人頭戶、金流、錢包、網域、IP

慢霧出品:区块链黑暗森林自救手册 || 掌握这些,掌握你的加密货币安全。